Está a ler este artigo. Mas porquê? Quem o incentivou a fazê-lo em última análise? Quem está a desfrutar ou a arrepender-se disso? Quem tem o controlo? Quem ou o que é?

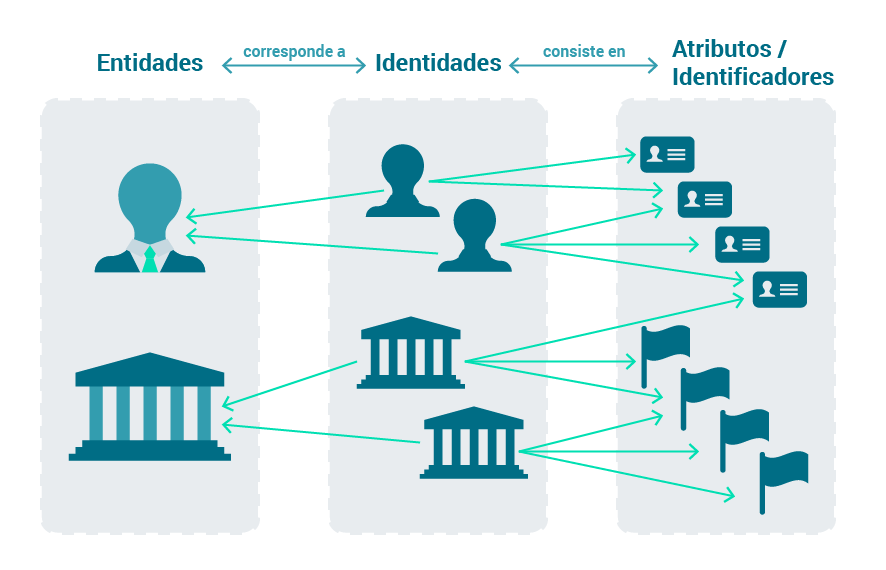

Os filósofos deram voltas a esta pergunta desde sempre[2]Identity: A Very Short Introduction – Florian Coulmas. Todos podemos fazer uma série de afirmações sobre nós mesmos que nos diferenciam dos outros. Afirmações sobre atributos físicos, relações, estados, pertenças, conhecimentos, papéis… Sempre que um subconjunto de afirmações nos diferencie dos outros, será composta uma identidade que aponta para quem somos e nos identifica.

Os elementos de construção das identidades são as afirmações sobre nós que nos diferenciam dos outros.

Uma identidade não é permanente no tempo, uma afirmação pode ser correta num momento, mas não depois[3]Heráclito, “Tudo flui como o rio”. https://es.wikipedia.org/wiki/Her%C3%A1clito. Podemos ter várias identidades[4]It’s Okay to Have Multiple Identities. https://forge.medium.com/its-okay-to-have-multiple-identities-e417f334da5c. Podemos abandonar ou mudar de identidades. Uma identidade pode identificar-nos num contexto, mas não noutro. Uma identidade pode estar composta exclusivamente por afirmações de outras pessoas. Nem todas as entidades têm a mesma importância…

O termo Pessoa provém da palavra grega[5]https://es.wikipedia.org/wiki/Persona para designar a máscara usada pelos atores nas peças de teatro. Distintas máscaras permitiam-lhes interpretar diferentes papéis sobre o cenário. A identidade é a nossa máscara, a nossa pessoa.

Como seres humanos, temos direito[6]https://es.wikipedia.org/wiki/Derecho_a_la_identidad a uma identidade para ter um lugar no mundo, na sociedade: uma nacionalidade, acesso a um sistema bancário, propriedades, saúde, educação, pagar impostos, votar, poder viajar… Temos direito a uma identidade legal, uma mais das muitas que podemos ter.

Resumindo, somos sujeitos[7]RAE: ser do qual se prega ou enuncia algo, com várias identidades compostas por afirmações sobre nós mesmos:

Um sujeito é uma pessoa, mas também pode ser um processo, uma organização, uma inteligência artificial, um contrato inteligente, um serviço ou até um conceito…

As credenciais

Num mundo ideal, não seria necessário demonstrar que as afirmações que compõem a nossa identidade são corretas. No entanto, vivemos num mundo superficial onde as transações são realizadas entre identidades e não pessoas.

Para isso, um sujeito, no qual confiamos, pode avaliar as afirmações de uma identidade, normalmente com uma assinatura ou o carimbo do documento que contém essas afirmações. Esse documento é designado credencial.

Muitas das nossas credenciais físicas acompanham-nos na carteira, outras são guardadas num local “seguro”, como as escrituras de uma casa. Têm mecanismo de segurança para evitar a sua falsificação, já que costumam ser utilizadas sem a intervenção da autoridade. As credenciais, portanto, são verificáveis sem que o emissor tenha de intermediar.

No mundo físico, quando nos é pedido um comprovativo de uma credencial, damos uma cópia da mesma. Normalmente, o documento digitalizado ou fotocopiado. Isto reduz as qualidades que evitam a falsificação de documentos, se não as eliminar na totalidade, e facilita o seu uso inadequado. Uma perda total do controlo sobre o comprovativo.

O registo público

Para efetivar o nosso direito humano a uma identidade, que nos permite relacionar-nos legalmente com outras pessoas de uma forma publicamente reconhecida, é necessária alguma forma de registo público. É o reconhecimento público da nossa existência, dos nossos factos vitais: nascimento, morte, filhos, alterações de estado civil, etc.

Por exemplo, basta nascer[8]E, provavelmente, antes de nascer, já existe uma identidade do feto. São registadas publicamente uma série de afirmações do facto: a data e a hora, o local, as impressões digitais dos pés ou outros dados biométricos[9]Ao nascer, não desaparecemos e não vale qualquer atributo biométrico. … Continue reading, o género, as identidades dos pais, do hospital[10]Outro dos motivos pelos quais não se fomenta o parto em casa e de quem auxiliou no parto, um nome, apelidos[11] E todos os outros atributos indiretos como a nacionalidade, o endereço, etc. etc.…… Não está mau para quem tem apenas poucos dias de vida. Há que destacar que um recém-nascido não tem capacidade para gerar a sua própria identidade e que, como tal, depende sempre de outras pessoas para obtê-la[12]Não apenas um recém-nascido. Doenças ou incapacidades podem limitar a nossa capacidade..

Estas afirmações, assinadas por um sujeito emissor, constituem a certidão de nascimento. Este conjunto é uma credencial que atesta que nascemos[13]O sujeito emissor assina o documento com uma identidade….

O processo de registo de um nascimento

O encarrego do registo é outro sujeito com identidade. Dá fé do facto do nascimento. Para isso, confirma que todos os documentos entregues são válidos. Muitos estes documentos estão assinados por outras identidades, o pai, o hospital… Essas identidades e assinaturas são verificáveis por parte do encarregado.

Com estes dados registados publicamente, é possível emitir uma certidão, um documento assinado pelo registo, do facto do nascimento. Esta certidão tem valor porque a maioria das pessoas, num determinado contexto, confia no registo.

O acesso ao registo é mais ou menos público[14]https://www.boe.es/buscar/act.php?id=BOE-A-1957-7537&b=9&tn=1&p=20070316#asexto. Quem somos antes de sermos registados?

Com o tempo, iremos acumulando novas credenciais: Postos de trabalho, títulos, hipotecas, impressões digitais ou de ADN, autorizações de atividades, passaporte de imunidade da COVID-19[15]Do we need coronavirus ‘vaccine passports’ to get Europe moving again?, … Continue reading… Normalmente, os dados que geram as credenciais são armazenados em alguma forma de registo, para poder emitir as credenciais quando for necessário.

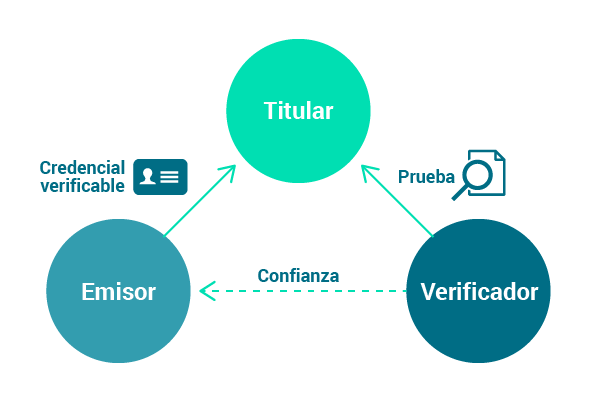

A confiança na credencial será determinada pelo sujeito que verifique a mesma, em função da confiança do emissor.

Os registos públicos são uma espada de dois gumes. São sistemas de informação que podem ser usados para fins positivos ou negativos, como demonstrou a história[16]Por exemplo, a localização rápida dos nazis judeus com o recenseamento holandês.. Por exemplo, a exploração estatística do registo de informação é essencial para o governo, mas a privacidade deve ser garantida.

A identidade digital

Com o nascimento da Internet e, mais concretamente, com o uso da Web para proporcionar serviços, surgiu a necessidade de identificar os utilizadores.

Os serviços digitais registam os utilizadores criando uma nova identidade digital. Essa identidade contém, habitualmente, um identificador único (um nome de utilizador) e uma palavra-passe. Essa identidade é uma credencial porque podemos comprovar o seu controlo mediante o conhecimento exclusivo da palavra-passe.

A gestão dessas credenciais de acesso é centralizada e cada serviço implementa a mesma gestão livremente. Os custos para o serviço de manutenção da infraestrutura, segurança legal, cibersegurança, privacidade e qualidade são muito elevados, quando são possíveis. Os serviços centralizados podem ser lucrados de uma forma ou outra com os dados que guardam, sobretudo quando controlam o mercado.

Os utilizadores têm de se registar de forma independente em cada serviço e, embora isso tenha a sua parte positiva a nível de privacidade, torna-se difícil de manusear ou pouco utilizado. Isso sem contar com o facto de termos os nossos dados dispersos descontroladamente por centenas de serviços, perdendo totalmente o controlo sobre os mesmos.

Para melhorar a usabilidade, foram propostas identidades federadas, utilizar os serviços digitais mais utilizados como fornecedores de identidade, utilizar certificados digitais de cliente e muitos outros mecanismos… com pouco sucesso.

Por outro lado, os estados aderiram ao fornecimento de serviços digitais aos seus cidadãos. O problema é que ofereceram o serviço digital com os requisitos do serviço em papel, sem proporcionar a infraestrutura digital necessária para poder fazê-lo. E, quando se proporcionou, foi um pequeno desastre, de modo geral[17]https://delajusticia.com/2018/02/08/el-descenso-de-dante-a-los-infiernos-con-el-dni-e/.

A falta de normas para interoperar é outro dos motivos por trás deste caos na identidade digital. As autoridades tradicionais poderiam impor certa ordem, mas não se digitalizaram por falta dessas normas ou interesse. O que, por sua vez, causa mais caos e menos possibilidades de estandardização.

É muito mais difícil apresentar as nossas credenciais oficiais no mundo digital do que no mundo físico

Caso seja necessário que o serviço armazene os nossos dados, entregamos uma fotocópia ou imagem dos mesmos. Por vezes, é necessário que seja ratificado por um notário, o que torna os processos incómodos, lentos e caros. A identificação digital é muito mais segura, mas no triângulo usabilidade-segurança-funcionalidade, a usabilidade foi reduzida.

Os novos tempos[18]https://cor.europa.eu/es/news/Pages/covid-19-accelerates-digital.aspx exercem pressão para que estejamos de acordo numa norma de gestão da identidade. Uma que garanta controlo, privacidade, segurança e transparência. Uma norma que nos permita fazer o mesmo que fazemos em papel, mas simplificando melhor o acesso aos serviços comerciais e administrações públicas.

Identidade de gestão autónoma

O conceito de identidade é estudado em muitas disciplinas: física, biologia, psicologia, sociologia, mitologia, economia, história, literatura, tecnologia, informática[19]https://es.wikipedia.org/wiki/Edgar_Morin. A convergência de distintas disciplinas determinou a evolução da identidade. A Internet nasceu da convergência da informática com as comunicações. O telefone inteligente ou smartphone surge da fusão do telemóvel com os computadores. A cadeia de blocos ou blockchain resulta da convergência da economia, a teoria de jogos, a criptografia e a Internet.

A evolução da tecnologia móvel, que nos permite levar um computador permanentemente ligado à Internet, e a blockchain, possibilitam o conceito de Identidade de gestão autónoma[20]Self-Sovereign Identity, Identidade Soberana ou Identidade Autosoberana: as pessoas podem gerir as suas credenciais digitais nos seus próprios dispositivos, sem necessitar de terceiros[21]https://ec.europa.eu/futurium/en/system/files/ged/eidas_supported_ssi_may_2019_0.pdf.

Não quer dizer que os emissores de credenciais, os terceiros, deixem de existir, até pelo contrário. As credenciais serão muito mais valiosas quando forem emitidas por um sujeito de confiança. Permite que empresas, bancos, governos, universidades e outras entidades emitam credenciais digitais interoperáveis. O utilizador pode proporcionar e verificar digitalmente as suas credenciais a outro sujeito sem que um emissor tenha de intervir diretamente.

Podemos ter a flexibilidade do papel, a segurança do mundo digital e, além disso, ganhar em privacidade, se for feito corretamente.

Também responsabilizar os utilizadores da gestão das credenciais digitalmente: como armazenar, ceder, durante quanto tempo… É o preço[22]Literalmente, https://www.boe.es/eli/es/lo/2015/03/30/4 de ter o controlo dos nossos dados pessoais de identificação[23]Projetos como SOLID (https://solidproject.org/about) levam este conceito ainda mais longe porque no final todos os nossos dados são dados pessoais, não só as credenciais..

Transações de credenciais

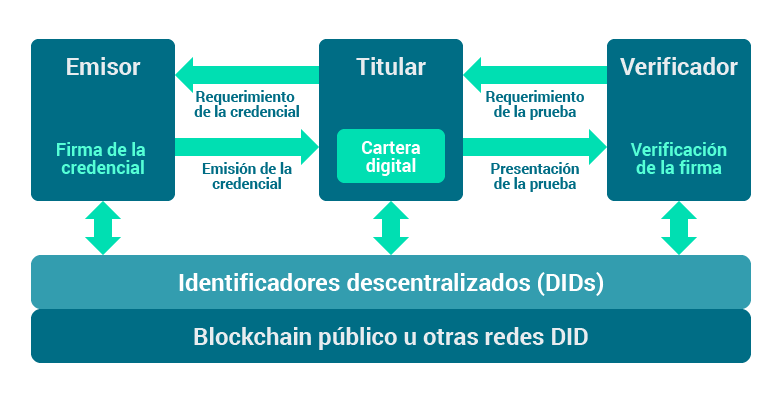

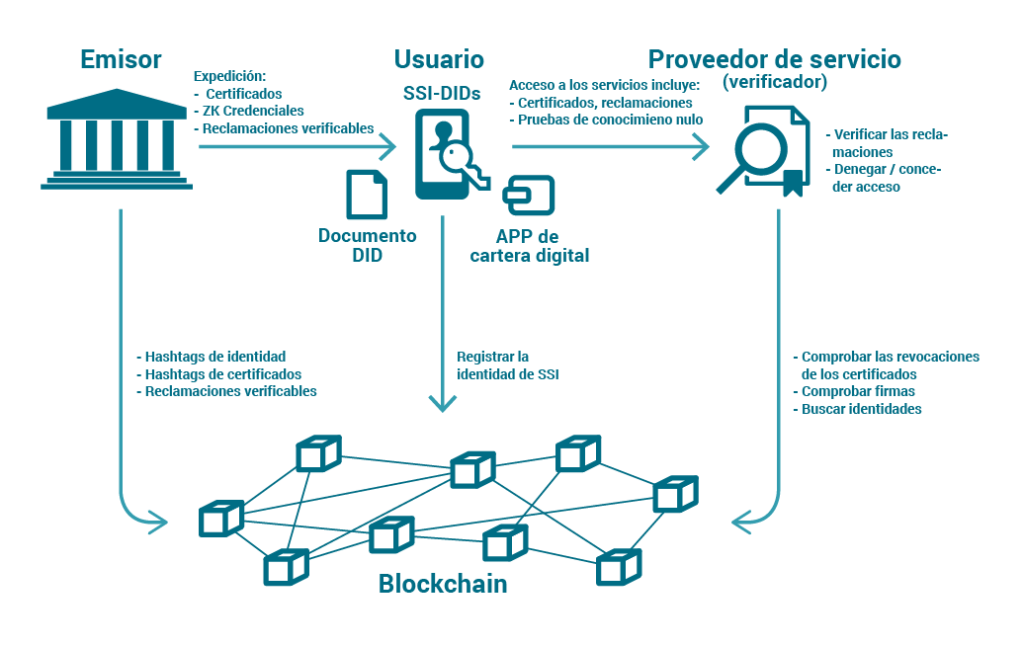

A Identidade de gestão autónoma é um conceito relativamente novo e está em pleno desenvolvimento e normalização. De modo geral, a arquitetura da Identidade de gestão autónoma é composta por emissores, titulares e verificadores de credenciais que utilizam um canal comum descentralizado de troca de informações.

Apenas o titular da credencial estabelece uma comunicação direta com o emissor e o verificador. O emissor não estabelece um contacto direto com o verificador. Isto garante a privacidade, entre outros aspetos, mas o verificador tem de confiar no emissor.

O sujeito deve dar a informação mínima necessária para realizar a operação. Para tal, o sujeito dispõe credenciais que muitas vezes têm mais dados do que os necessários pelo verificador. Por exemplo, o sujeito titular pode ter uma credencial com o nome e apelidos e um endereço, mas o verificador apenas precisa do nome.

As credenciais utilizam um mecanismo de assinatura agregadas[24]Como, por exemplo, https://en.wikipedia.org/wiki/BLS_digital_signature, https://crypto.stanford.edu/~dabo/pubs/papers/aggreg.pdf, que permite enviar apenas parte dos dados enquanto o verificador pode validar a assinatura. Isto permite minimizar a interação entre o titular e o emissor para proporcionar o mínimo número de afirmações de credenciais necessárias, aumentando a privacidade.

Além disso, é possível que o verificador exija apenas verificar uma condição. Por exemplo, poderá querer saber se o sujeito é maior de idade. Para isso, o titular pode pedir o comprovativo ao seu emissor. Isto exige interação com o emissor. Também podem usar comprovativos de conhecimento zero[25]https://es.wikipedia.org/wiki/Prueba_de_conocimiento_cero para demonstrá-lo.

Num comprovativo de conhecimento, o verificador pode convencer-se de que um sujeito é maior de idade sem que o sujeito tenha de mostrar a ideia que tem e sem ter de mandar um comprovativo específico da condição. Ou seja, o emissor cria uma credencial verificável sobre a tua idade que permite a um verificador verificar se é maior ou menor do que um valor de entrada, mas essa credencial não contém a idade concreta. É claro que iterativamente o verificador pode deduzir a idade, mas esse é outro assunto que se pode mitigar ao estabelecer limites.

A Identidade de gestão autónoma é um sistema genérico. Permite construir diferentes tipos de sistemas de confiança. Pode conter um sistema de identidade hierarquizado ,semelhante à infraestrutura da chave pública, ou um com base numa rede de confiança. O utilizador tem a capacidade de decidir, até certo ponto, que sistema utilizará ou se os combina.

A Identidade de gestão autónoma é uma gestão de credenciais centrada no utilizador que cria ambiciosos casos de uso mais além da identificação: autenticação, descobrimento, comunicação segura, sistema de pagamentos, sistema de assinatura…

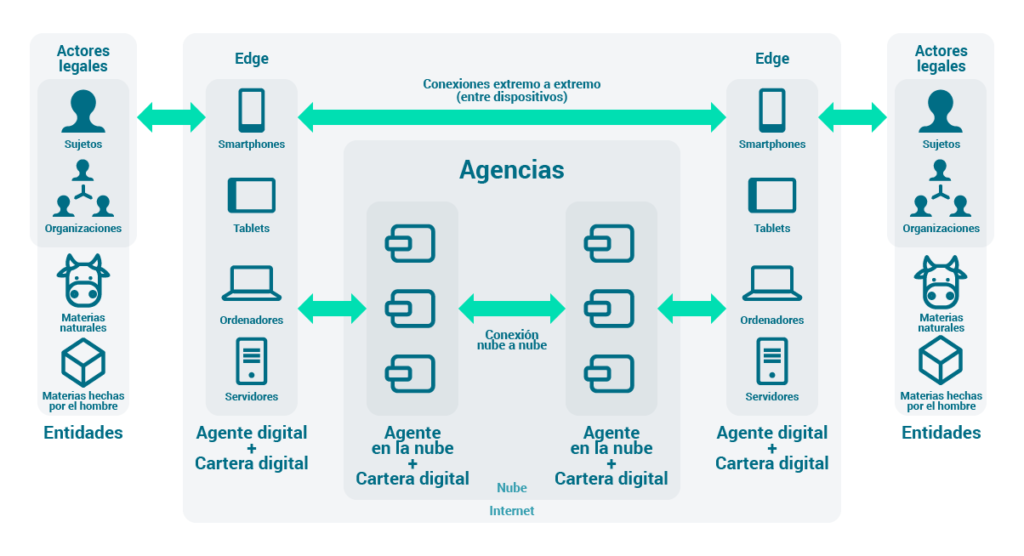

A carteira

Da mesma forma que levamos a nossa carta de condução, podemos levar as nossas distintas credenciais digitais numa carteira digital. A Identidade de gestão autónoma fundamenta a sua segurança em algo que apenas o utilizador pode ter, uma carteira digital (wallet)[26]Possivelmente, a proteção dessa carteira digital terá de ter outros fatores, biométricos.. Esta carteira pode ser uma aplicação de telefone inteligente. Nela guardamos todo o tipo de credenciais digitais que poderão ser partilhadas com outras carteiras ou serviços que implementem normas e protocolos compatíveis. Até podemos ter a carteira instalada em distintos dispositivos e mantê-la sincronizada.

As funções de uma carteira digital são armazenar as credenciais, protegê-las e fazer com que sejam portáteis e facilmente utilizáveis em todos os dispositivos do utilizador.

Muitos dispositivos, em particular, os móveis, têm um chip seguro que permite armazenar chaves que não podem abandonar o dispositivo. Normalmente, o acesso às chaves exige um fator biométrico adicional. Este protege bastante bem as chaves do robot digital. No entanto, se o telefone for roubado ou perdido, teremos perdido todas as nossas credenciais.

A Identidade de gestão autónoma deve estabelecer uma norma para as carteiras digitais de credenciais: deve ser de propósito geral, que permita armazenar as credenciais normais, poder estar instalada em distintos dispositivos mantendo-se sincronizada, poder fazer exportações e importações das chaves e das credenciais, evitar ser identificável, poder trabalhar com um agente digital… De igual forma podemos escolher o navegador a utilizar[27]Às vezes, é preciso esperar um pouco, https://support.apple.com/en-us/HT211336 para navegar na rede. Devíamos poder escolher uma carteira digital para armazenar as nossas credenciais[28]Um exemplo são as carteiras de ethereum, por seguirem protocolos normas permitem decidir o utilizador qual escolher. https://metamask.io/.

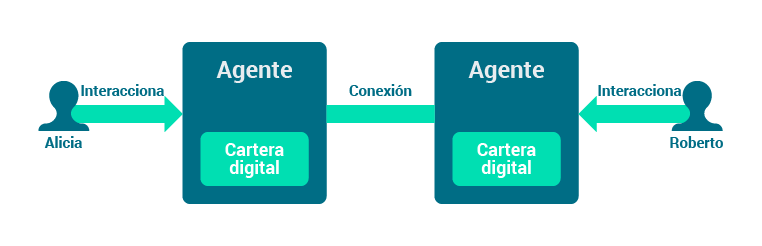

Os agentes

Para usar o protocolo da Identidade de gestão autónoma, as carteiras dispõem de um agente digital. Encarrega-se de trocar credenciais mediante a troca de mensagens seguras. Os agentes podem estar no próprio dispositivo ou na nuvem.

Os agentes na nuvem também se podiam encarregar de armazenar e sincronizar os dados digitais de um utilizador[29]Algo parecido com os Pods de projeto SOLID..

As credenciais verificáveis

A especificação de credenciais verificáveis de w3c é uma norma que define o Modelo de Dados de Credenciais Verificáveis. Esta especificação, apesar de um desenvolvimento, descreve um marco para a emissão, armazenamento, apresentação e verificação de credenciais na Web.

Cada credencial contém uma série de afirmações emitidas por uma autoridade sobre um sujeito e armazenada por um titular.

As credenciais verificáveis automatizam a autenticação e autorização de utilizadores.

Nomes descentralizados

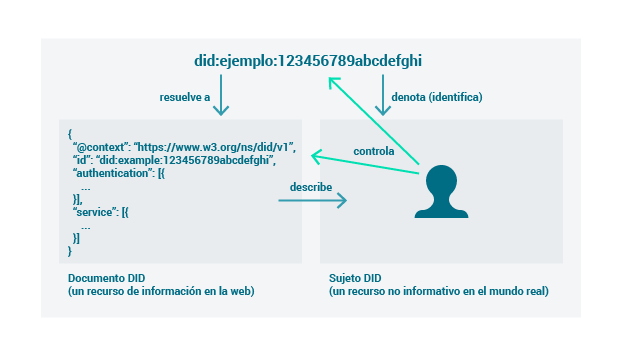

Um nome descentralizado é um identificador que permite localizar recursos, documentos, de uma assinatura descentralizada e não censurável. É algo parecido com Domain Name Service (DNS) que nos permite aceder a um site mediante um nome simples. Estes identificadores são parte fundamental para poder construir todo o tipo de serviços, incluindo os de identidade. O Ethereum Name Service (ENS) funciona sobre a rede Ethereum, Unstoppable Domains sobre Ethereum ou Zilliqa, RNS sobre RSK e indiretamente sobre Bitcoin…

A w3c criou uma especificação de identificadores descentralizados[30]https://www.w3.org/TR/did-core/ (DID). Muitos projetos utilizam-nos como a estrutura fundamental sobre a qual se desenvolve tecnicamente o conceito de Identidade de gestão autónoma. É um endereço global único que dá informação sobre um sujeito. É algo parecido a um endereço web. O identificador descentralizado identifica um sujeito através do documento que se obtém do identificador, que descreve o sujeito.

Um identificador descentralizado aponta para um documento estandardizado que, no mínimo, tem informação da chave pública que controla o identificador e um mecanismo para poder autenticar o sujeito. A chave privada será guardada na carteira e permitirá ao utilizador atualizar e desativar o documento.

Os identificadores descentralizados contêm um método que indica a rede a partir da qual se pode obter a informação. Há muito métodos e qualquer um pode implementar o seu. Os métodos estão registados num registo de dados verificáveis[31]https://w3c.github.io/did-spec-registries/#did-methods.

O sistema de mensagens

Ter credenciais na sua carteira adquire todo o seu potencial quando, além disso, pode trocá-las. O TLS é um protocolo que permite estabelecer um canal de comunicação seguro entre dois pontos através de certificados digitais. Pode utilizar-se a chave assimétrica, presente num identificador descentralizado, para estabelecer uma comunicação com outro identificador. Será um canal de comunicação permanente (não censurável), privado, end-to-end, de confiança no qual podemos trocar as credenciais verificáveis.

Entre outras possibilidades, este tipo de comunicação permite aos agentes da carteira interagir de forma segura.

A cadeira de blocos

A cadeira de blocos (blockchain) é um registo, um tipo de razão flexível, e sistema de computação público inalterável[32]Quer dizer que apenas podem ser adicionados registos, digital, global, distribuído, neutro, de confiança, consensual pelos participantes sem autorização. Ou seja, permite realizar o registo público de eventos sem precisar de terceiros. A computação é alcançada com contratos inteligentes, pequenas aplicações que se executam dentro desta cadeia de blocos. É a peça-chave para construir uma infraestrutura segura, escalável e flexível de Identidade de gestão autónoma.

A blockchain é utilizada para armazenar identificadores descentralizados, mas não dados pessoais. Seria, entre outras coisas, um problema pelos distintos regulamentos sobre proteção de dados existentes. Além disso, proporciona-nos os eventos necessários para conhecer a alteração do estado dos identificadores descentralizados. É o registo público no qual se confia.

Uma solução global?

A Europa reconhece a importância de uma identidade digital para todos[33]European Council Conclusions, 2 October 2020. Tem um Marco Europeu de Identidade Soberana[34]https://ec.europa.eu/futurium/en/system/files/ged/eidas_supported_ssi_may_2019_0.pdf (ESSIF, European Self-Sovereign Identity Framework) compatible[35]https://ssimeetup.org/understanding-european-self-sovereign-identity-framework-essif-daniel-du-seuil-carlos-pastor-webinar-32/ con eIDAS[36]https://es.wikipedia.org/wiki/EIDAS usando a norma de identificadores descentralizados[37]https://www.w3.org/TR/did-core/ y https://www.w3.org/TR/vc-data-model/ definidos a norma da W3C[38]https://www.w3.org/ e a Infraestrutura Europeia de Serviços Blockchain (EBSI, European Blockchain Services Infrastructure)[39]https://ec.europa.eu/cefdigital/wiki/display/CEFDIGITAL/ebsi https://www.itu.int/en/ITU-T/webinars/20201104/Documents/Emilio%20Davila-EBSI%20presentation%20ITU%20ED%2004112020.pdf?csf=1&e=CAHb8b. A Decentralized Identity Foundation[40]https://identity.foundation/ (DIF) também está a definir as normas e os casos de uso da Identidade de gestão autónoma.

O sucesso da Identidade de gestão autónoma depende do facto de estar bem-definida e que o âmbito seja global.

Porquê não usar a PKI?

Uma dúvida razoável é apresentar por que não melhorar o sistema PKI que já existe e tem um propósito semelhante. Um certificado digital X.509 é uma credencial que é gerida de forma autónoma pelo utilizador e que não requer interação do emissor para ser usado[41]Se ignorarmos a revisão do estado da revogação. Utilizando as novas peças tecnológicas que nos são oferecidas, tais como blockchain ou Tor[42]https://www.torproject.org/, poderiam resolver-se muitos problemas: de revogação, a falta de transparência ao não existir um registo público dos eventos de gestão dos certificados, os processos de atualização da informação, a cadeia de confiança exclusivamente hierárquica[43]Não é tudo certo, certificações cruzadas (https://crypto.stackexchange.com/questions/72144/how-is-cross-certification-implemented), Certificate Transparency … Continue reading, a falta de confiança no sistema…

Apresentar uma nova infraestrutura e protocolos do zero, como propõe a Identidade de gestão autónoma, que possa incluir, por predefinição, uma tecnologia como PKI, parece razoável. No entanto, não podemos esquecer que muitos dos motivos que impediram o uso simples de tecnologias com base em PKI foram as próprias normativas legais, não a tecnologia. E os argumentos dessas normativas legais serão repetidos na Identidade de gestão autónoma… antes ou depois.

Em concreto, os governos serão quem publicam listas dos emissores de credenciais fiáveis e que tipos de credenciais poderão emitir, bem como restringir as possibilidades técnicas do sistema. Os verificadores poderão assim saber em que emissores confiar e que credenciais aceitar de eles. Exatamente o mesmo de agora.

Como se está a desenvolver a Identidade de gestão autónoma?

Existem muitas organizações que exploram soluções de Identidade de gestão autónoma. São plataformas experimentais, incompletas, menos escaláveis e onde os riscos de segurança são elevados. Há arquiteturas de código aberto e fechado. Há sistemas que utilizam blockchain genéricas com permissões[44]https://sovrin.org/ https://www.hyperledger.org/use/hyperledger-indy, sem permissões[45]https://www.hyperledger.org/use/hyperledger-indy, as suas próprias blockchain[46]Namecoin, mas também há as que utilizam blockchain[47]A IRMA é uma plataforma SSI sem blockchain… Umas seguem normativas, outras seguem as suas próprias regras.

Muitas das implementações atuais não são adequadas para cumprir a promessa de uma Identidade de gestão autónoma. Uma tecnologia tão sensível exige um código aberto e um meio de comunicação que garanta a segurança, privacidade e transparência: uma cadeia de blocos pública sem permissões. As plataformas que não usam blockchain têm de proporcionar as ventagens de esta de outra forma: privacidade de acesso, sem pontos de falha único, não censuráveis… Não é fácil.

As soluções que usam blockchains com permissões ou privadas permitirão ou não participar na sua plataforma segundos os critérios de uma autoridade ou grupo. Isto torna a rede mais fraca, mais fácil de piratear, mais censurável, menos transparente, menos descentralizada[48]Why ‘Permissioned’ and ‘Private’ are not Blockchains. https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3496468… e não cumpre os requisitos para ser considerada uma Identidade de gestão autónoma.

A Identidade de gestão autónoma é interoperável, mas as especificações são tão abertas que se torna quase impossível implementar todos os mecanismos. Dezenas de métodos de identificadores descentralizados, montões de mecanismos de assinatura e verificação complexos de implementar… Finalmente el uso determinará os mecanismos que tiveram sucesso e os que não.

Segurança

A carteira digital é um ativo muito valioso difícil de implementar e usar[49]https://www.eldiario.es/hojaderouter/seguridad/seguridad-carteras-bitcoin-hackers-criptomonedas_1_4345796.html. Com a Identidade de gestão autónoma, acumularemos muitas credenciais digitais num único ponto, aumentando o valor de um ataque. A probabilidade de reparar ou mitigar os danos do ataque bem-sucedido será baixa. A única forma de fazê-lo será revogando as credenciais e reemitir as mesmas. É possível automatizar este processo através de um mecanismo de cópia de segurança e recuperação e rotação de credenciais, mas não são os casos de uso em que se está a centrar o desenvolvimento atualmente.

E o resto dos meus dados pessoais?

Se vamos colocar nas mãos do utilizador a gestão dos seus dados de identidade, porque não colocar nas suas mãos o resto dos seus dados? As fotografias, vídeos, o historial médico, os seus documentos, faturas, salários, são dados pessoais que não deveriam estar nas mãos de terceiros.

Esta ideia é desenvolvida pelo projeto Solid, uma especificação que permite às pessoas armazenar os seus dados de forma segura em armazéns de dados descentralizados chamados Pods. Os Pods são como servidores Web pessoais seguros para os dados.

Alguns projetos[50]https://dspace.mit.edu/bitstream/handle/1721.1/121667/1102055877-MIT.pdf já estão a combinar as ideias de Identidade de gestão autónoma com as ideias da Solid[51]https://github.com/kezike/solid-vc, que unidas ao registo de evidências na blockchain com respeito às credenciais verificáveis e os pods distribuidos[52]https://forum.solidproject.org/t/distributed-solid-based-on-ipfs-safe-network-etc/79 podem ser uma solução muito adequada ao problema da identidade digital.

A reputação

A identidade constrói uma reputação y, portanto, o valor da identidade aumenta com o tempo, com o uso, se a reputação for boa. A gestão da reputação é extremadamente delicada. Por nos centrarmos no assunto mais evidente, existe um direito, se possível, ao esquecimento[53]Deveria tratar-se do direito à verdade, com todas as suas consequências…, em muitas legislações, para permitir a mudança da reputação. Em princípio, a Identidade de gestão autónoma permitiria gerir distintas reputações da mesma forma que faz a gestão de distintas identidades, o que minimizaria o problema. Outras soluções são utilizar blockchains de tempo limitado, com transações com testemunha ou usar transações imutáveis, mas dados mutáveis.

Sabemos o que estamos a fazer?

Temos uma tendência especial e construir coisas e lançá-las ao mundo sem conhecer de antemão as consequências que terão[54]https://www.blockchaineconomia.es/aragon-regula-la-primera-identidad-digital-blockchain-mundial/. Devemos questionar-nos o que proporciona realmente a Identidade de gestão autónoma[55]https://generative-identity.org/the-dystopia-of-self-sovereign-identity-ssi/ e verificar se por trás dela não existiam motivos ocultos. No que se transformará, socialmente, uma pessoa que não tenha identidades digitais? Servirá este controlo para solucionar o movimento de pessoas ou irá piorá-lo? Que representará um erro de identidade, imutável, no sistema de Identidade de gestão autónoma? O sujeito está realmente no centro do processo de gestão da sua própria identidade ou depende absolutamente das autoridades? Contempla a realidade da identidade humana nas suas manifestações tradicionais ou culturas ou é mais outro exemplo de tecnologia tendenciosa que trata de ser imposta globalmente?

A maior parte das interações humanas não precisam de identificação legal dos participantes. Também não exigem um telefone inteligente e, muito menos, de ligação à Internet. No entanto, os governos, em geral[56]https://www.fcc.gov/general/lifeline-program-low-income-consumers, não garantem nem fornecem estes elementos aos seus cidadãos de forma gratuita.

Voltando ao simples, um dos aspetos a considerar mais importantes é, precisamente, o objetivo que se pretende: deixar nas nossas mãos a gestão das identidades, um ato legalmente muito valente.

Por uma parte, embora seja nossa responsabilidade, raramente lemos com detalhe as condições de uso que aceitamos. Acontece algo semelhante com a política europeia de consentimento de cookies[57]https://www.theverge.com/2020/5/7/21250300/eu-cookie-consent-policy-updated-guidelines-cookie-wall, que uma grande maioria aceita porque é mais fácil do que recusá-los (ou porque não sabem que podem ser recusados!). Igualmente é generalizado não rever as autorizações concedidas às aplicações que instalam nos telefones inteligentes[58]https://www.pandasecurity.com/en/mediacenter/mobile-security/app-permissions-without-reading-careful/.

Por outro lado, os verificadores de credenciais também podem extra limitar-se com facilidade. Podem pedir muitos mais dados do que são necessários para dar o serviço, mas isentando-se da responsabilidade. O utilizador proporcionou os dados voluntariamente. Agora, pelo menos, é difícil obter os dados pessoais dos utilizadores. Entre outras coisas, porque ter de digitalizar um documento de identidade para se identificar é entediante. No entanto, questiono-me o que acontecerá quando for apenas necessário um toque no ecrã do nosso telemóvel para ceder esses dados… Duvido que revejamos que dados pessoais nos pedem, com que propósito, para quanto tempo, antes de aceitar cedê-los.

Em geral, são problemas das normativas legais. O direito não é compatível com a tecnologia[59]Um exemplo: Blockchain and Law: Incompatible Codes? https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3220406. Ou talvez o ser humano não seja compatível nem com a tecnologia, nem com o direito…

Conclusão

Os mecanismos de identidade atuais são frágeis. As identidades são cada vez mais facilmente identificáveis, até as mais complexas. Mas as leis sustentam-se sobre a identidade. Enquanto as leis se construam com base nas identidades das pessoas e não nas pessoas em si, estamos condenados a um futuro incerto. O ADN, ou a impressão são, talvez, as únicas exceções. No entanto, será todo um desafio técnico e social implementar tal mecanismo que necessitará de muita educação, transparência e confiança.

Tal como aconteceu com a Internet e já veremos se com o próprio bitcoin, a ideia da Identidade de gestão autónoma está a transformar-se, até antes de ser realizada, em mais um componente desse futuro distópico, controlado pelo comércio e os governos, ao qual parecemos dirigir-nos sem remédio. Onde as discriminações positivas, a falsa segurança e aparência de privacidade são o menor dos problemas…

…E quando todos tivermos uma carteira digital num chip debaixo da pele[60]https://www.elconfidencial.com/tecnologia/novaceno/2021-02-26/chip-implante-covid_2968195/ pensaremos: “seria genial que as credenciais não fossem apenas verificáveis, mas também inteligentes…” Estas credenciais poderiam demonstrar distintos estados com base na posição geográfica atual, os dados biométricos ou qualquer outro dado do utilizador… Assim, poderíamos ter uma credencial inteligente “passaporte de vacinas”,[61]https://techcrunch.com/2021/03/01/eu-to-propose-a-digital-pass-for-covid-19-vaccination-test-status-to-help-safer-travel/ que, com base na nossa localização, o tipo de data das vacinas que nos tenham sido administradas, avisará diretamente as autoridades competentes para tomar medidas corretivas… ou ativará cápsula subcutânea calmante de imobilização que todos veremos implementada[62]https://isanidad.com/53743/desarrollan-un-chip-que-administra-los-medicamentos-sin-inyecciones/ por nossa segurança…

Tal como aconteceu com a Internet[63]https://es.wikipedia.org/wiki/Lawrence_Lessig, e já veremos se com o próprio bitcoin[64]https://es.cointelegraph.com/news/is-there-any-chance-that-the-us-national-security-agency-nsa-created-bitcoin, Satoshi quer dizer “pensamento claro, engenho rápido, sábio” e nakamoto “origem … Continue reading, a ideia de Identidade de gestão autónoma está a transformar-se, até antes de ser realizada, em mais um componente desse futuro distópico, controlado pelo comércio e os governos, ao qual parecemos dirigir-nos sem remédio. Onde as discriminações positivas, a falsa segurança e aparência de privacidade são o menor dos problemas…

Precisamos de um sistema de identidade global, que garanta a segurança, privacidade e estabilidade a longo prazo, que se adeque às distintas tradições e culturas humanas de identidade.

Referencias[+]